【目次】

- 1. はじめに

- 2. Network Security Directorの始め方

- 3. Dashboard画面

- 4. Resources画面

- 5. Findings画面

- 6. Remediation recommendationsについて

- 7. おわりに

1. はじめに

2025年6月17日に、Network Security Directorという機能がプレビューで発表されました。

AWS Shield の新機能、悪用される前にネットワークセキュリティの問題を発見 (プレビュー)

上記AWS公式ブログにもある通り、Network Security DirectorはAWS Shieldの機能です。この機能では、ECインスタンスやALB、CloudFront、AWS WAFなどのリソースを検出し、そのリソースのセキュリティの問題を特定、問題の解決方法や、適切な設定を提案します。

現在はプレビューのため今後仕様や費用面で変更が発生する可能性がありますが、現時点でどういった機能を利用できるのか、見てみたいと思います。

2. Network Security Directorの始め方

WAF & Shieldの画面を開くと、左側のメニューに [AWS Shield network security director] という項目が表示されますので、 [Getting started] というリンクをクリックします。

その画面の右側にある [Get started] というボタンをクリックすると、対象リソースの分析が行われます。

分析を開始すると、分析中であるメッセージが画面上部に表示されますので、完了まで待ちましょう。

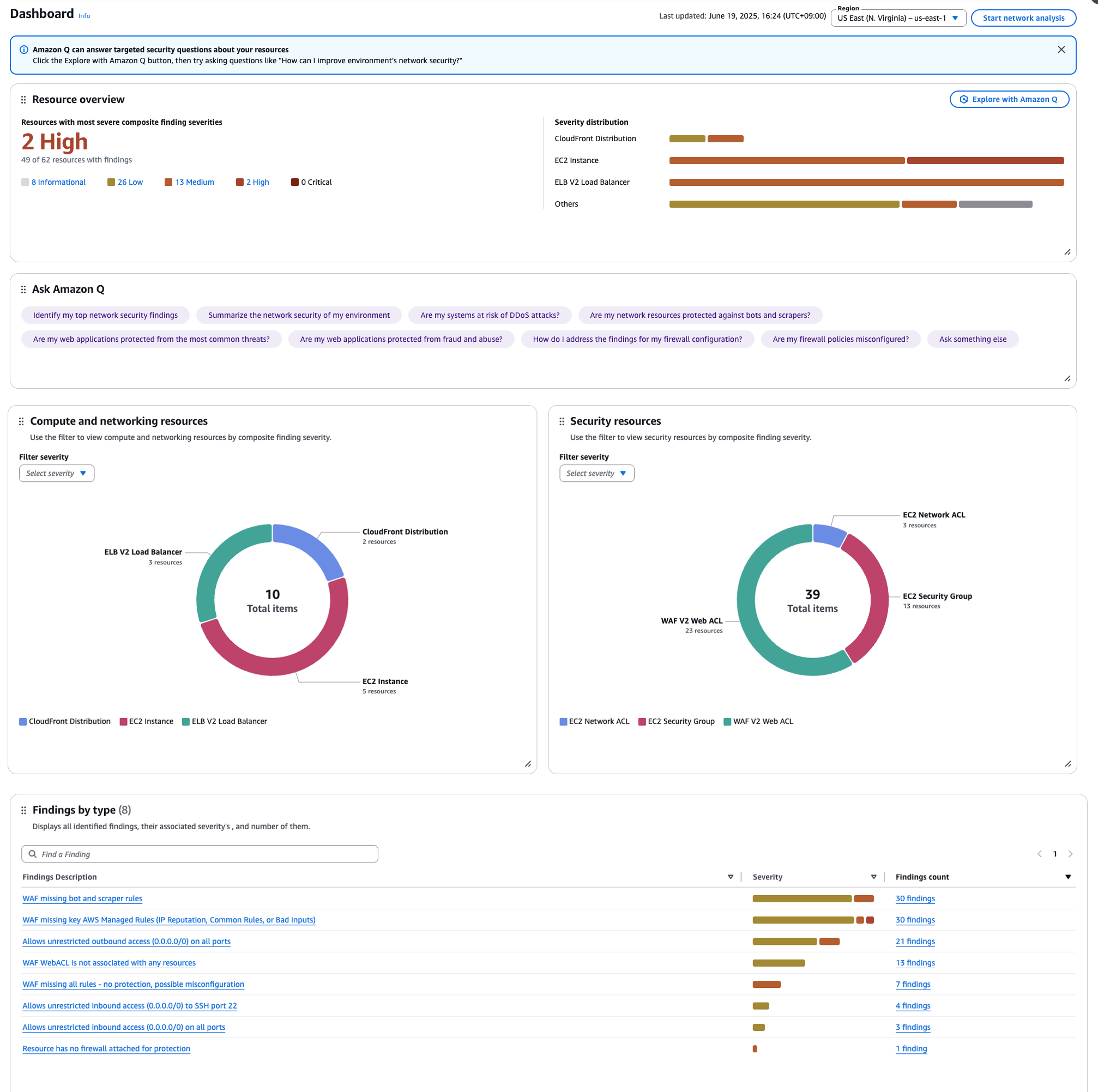

3. Dashboard画面

上記で実施した分析が完了すると、Dashboard画面に結果が表示されます。

この画面では、分析結果の全体像や、各種リソースの数、分析結果の種別などが確認できます。

真ん中あたりに [Ask Amazon Q] というパネルがあるように、検出結果をAmazon QというAWSのAIアシスタントを使って分析することも前提としているようです。

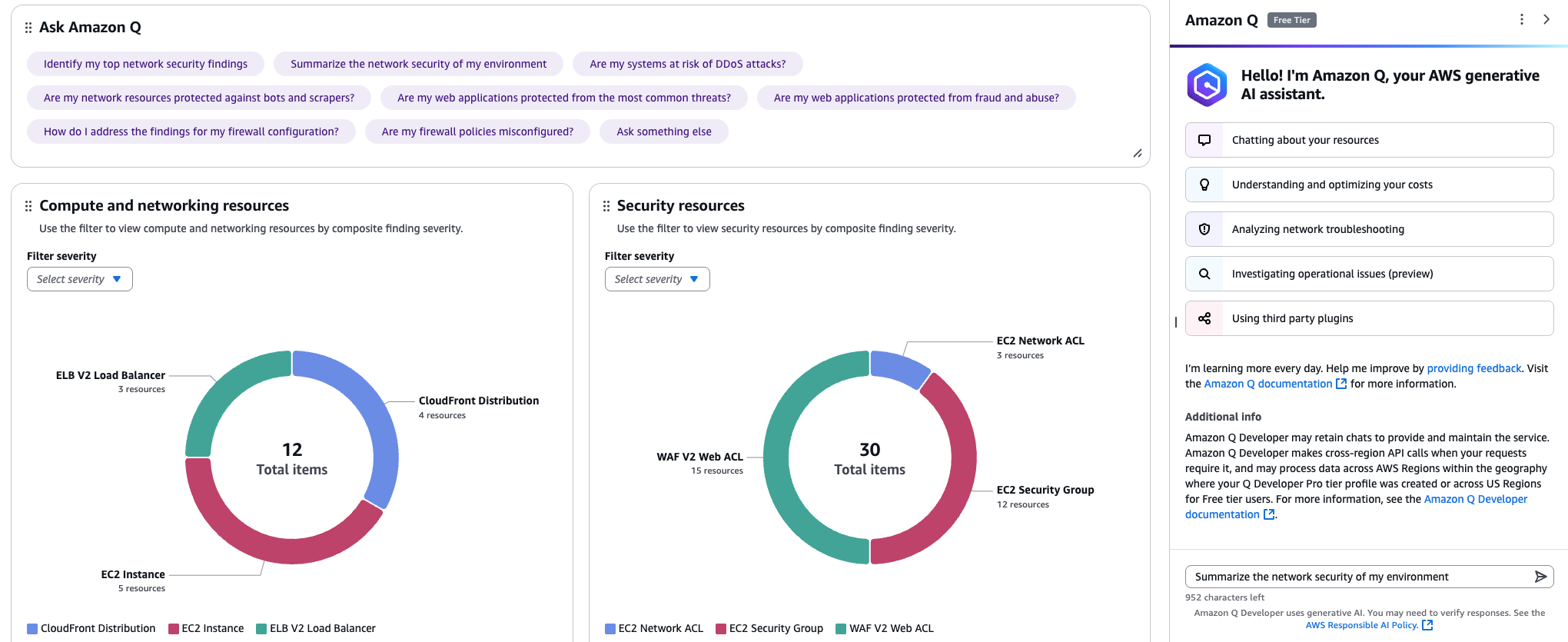

記載されているボタンをクリックすると、クリックした質問があらかじめ入力された状態で、右側にAmazon Qのパネルが開きました。

例えば、[Summarize the network security of my environment] という内容を選択し、送信ボタンを押すと、Network Security Directorの検出結果を用いて、要約を出力してくれます。

Network Security Directorでのスキャンを実施したテスト環境の場合、EC2へのインターネットからのアクセスや、ALBに対するWAFの設定状況などについてそれぞれ指摘があることが記載されていました。

また、すぐに実施したほうがいいと思われる事項も4つほど提案があり、Network Security Directorの検出結果に含まれるSeverityといった脅威度や、実際に記載されている詳細をもとに情報が提示されていることがわかります。

Amazon Qでは、パネル上にも [Ask something else] とあるように、自由な質問も可能です。

このテスト環境にはルールが1つも適用されていないWeb ACLがありましたので、Amazon QにAWSが提供するマネージドルール以外で適用すべきルールの提案をお願いしたところ、 不審なリクエストを対象にしたレートベースルールの作成や、SQLインジェクションやクロスサイトスクリプティングに対するルールの適用などを推奨されました。細かい正規表現含めてどのようなルールを作成すべきか、アプリケーションの特性を踏まえてどうすべきかといったところまでは難しい印象でしたが、ルールの作り方や方針決めには活用できるかもしれません。

また、実際に指摘のあった内容に対して、どういったリスクがあるのか、といった質問にも答えてくれるようです。実際のリスクと、そのリスクを緩和するためのベストプラクティスも含まれているため、「指摘事項はあるが、どうしたらいいのかわからない」という状況にもAmazon Qを用いて解決することができるかもしれません。

Amazon Qは、現在開いている画面のコンテンツも確認した上で回答を生成するようですので、Network Security Directorに関連した任意の質問をする場合には、Network Security Directorの画面上で実施したほうがよさそうです。

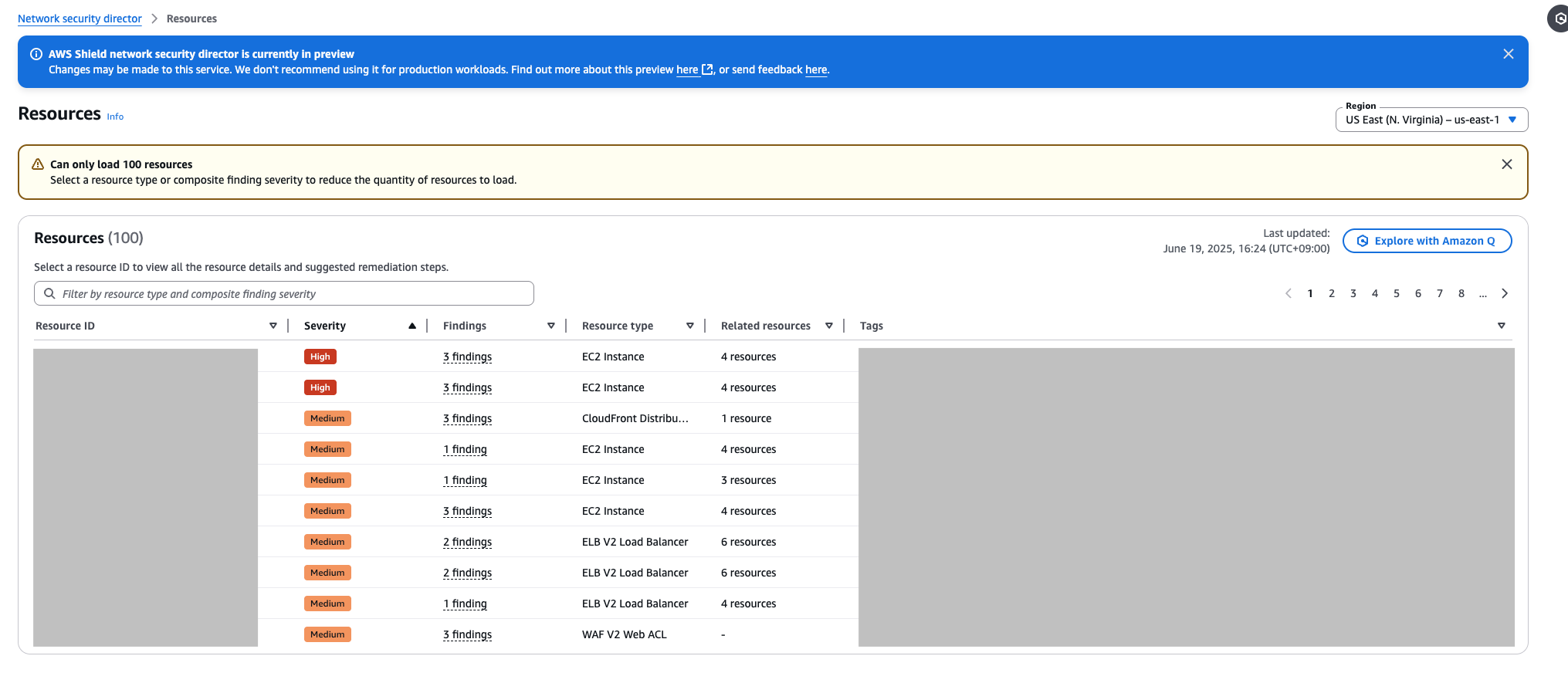

4. Resources画面

Resources画面では、分析したリソースの一覧が表示されます。現時点では、最大100リソースしか表示されないようです。

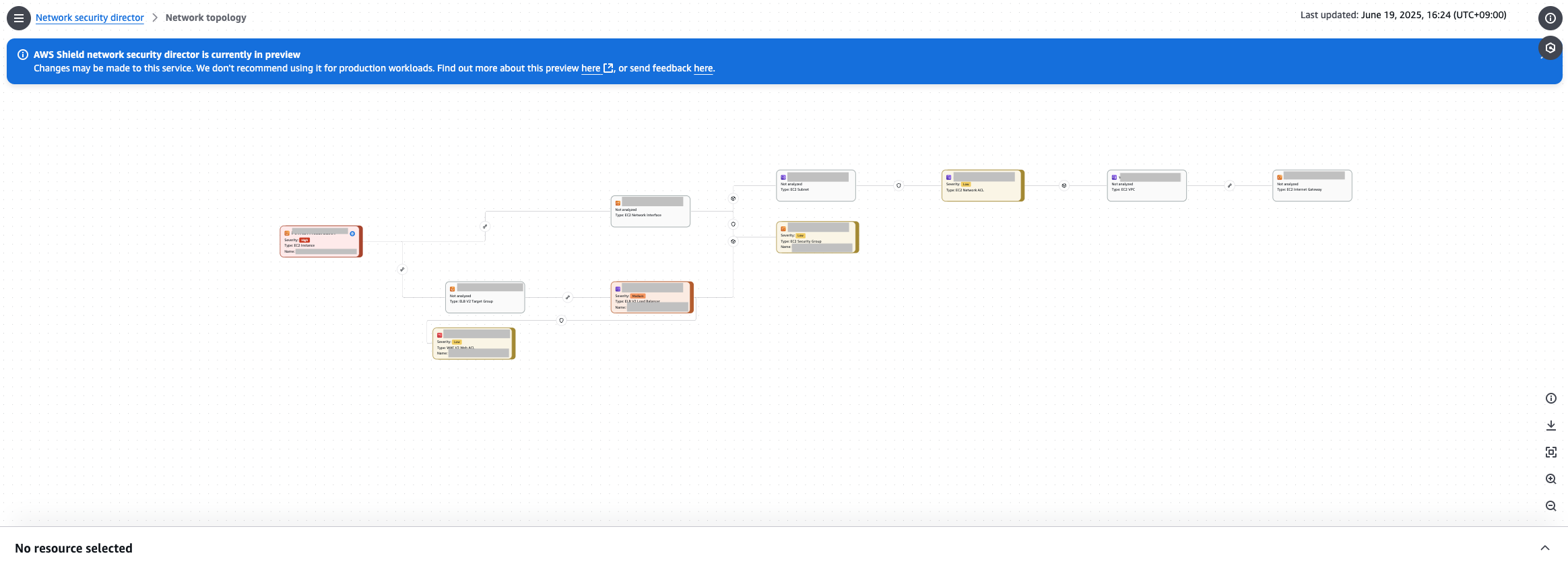

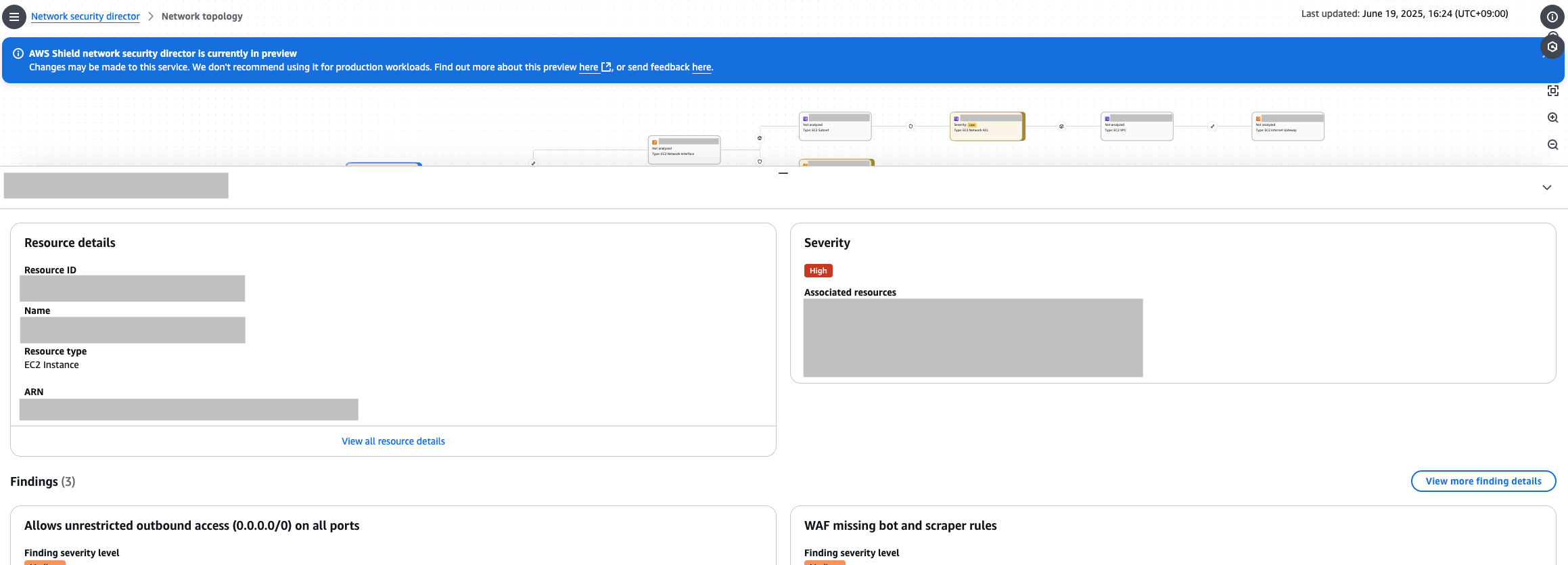

この画面でリソースIDをクリックすると、「Network topology」という画面に遷移します。Network topologyでは、選択したリソースが、他のリソースとどのように関連づけられているかの図が表示されます。

右下にNetwork topologyの図を操作するためのボタンが表示されています。

ダウンロードボタン(上から2つ目のボタン)をクリックすると、Internet Gatewayの情報が書かれたCSVを取得できます。

上記の図の中でリソースをクリックすると、下にそのリソースに関する情報を記載したパネルが表示されます。

パネルだと表示エリアが限られますが、リソース詳細の [View all resource details] というリンクをクリックすると、選択したリソースの詳細を別の画面でも見られますので、1つのリソースについてじっくりみたい場合には、こちらを利用したほうがいいかもしれません。

5. Findings画面

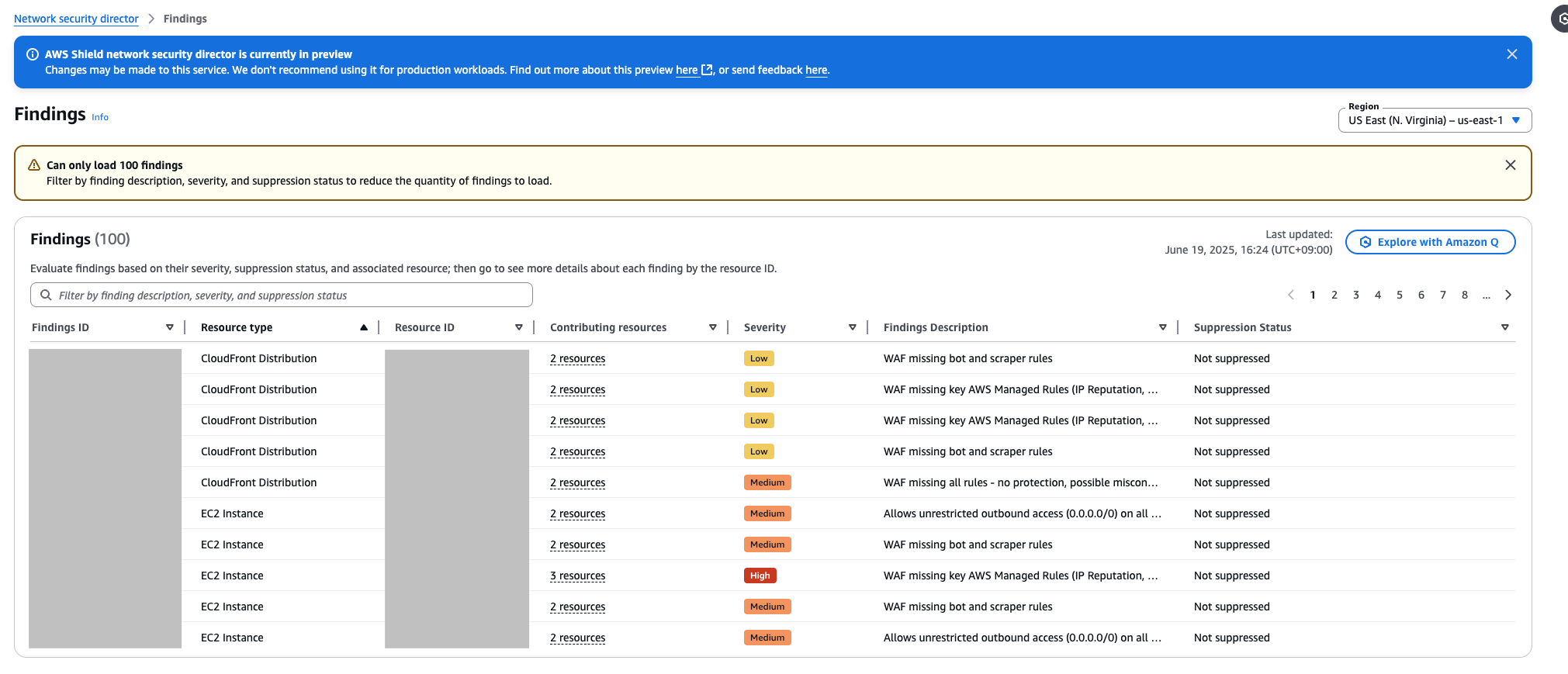

Findings画面を開くと、リソースではなく、検出された内容の一覧が閲覧できます。現時点では、最大100件の結果しか表示されないようです。

Findings IDをクリックすると、その結果が紐づくリソースの詳細画面に遷移します。Network topologyのパネルにて、リソース詳細の [View all resource details] をクリックした場合と同じ画面です。

Findingsでは、検出結果の [Suppression] というステータスも一覧で閲覧できます。

この [Suppression] というステータスについては、2025年7月29日時点では公式ドキュメント内での記載は見つけられませんでした。画面上でFindingを “suppress” するという状況から、おそらくSecurity Hubなどの別の製品でも使われている suppressionと同じ、検出結果への対応が不要であることを示す役割を持っていると考えられます。

例えば、このNetwork Security Directorでは、Web ACL上でAWSが提供するマネージドルール(AWSManagedRulesAmazonIpReputationListやAWSManagedRulesCommonRuleSetなど)が適用されているかを分析している項目があります。

仮に、WafCharmが提供するルールが適用されていたとしても、AWSが提供するマネージドルールではないため、この結果は出力されます。

しかしながら、すでにWafCharmを使用している場合、AWSが提供するマネージドルールは不要と判断されているケースもあるかもしれません。そういった場合に、この「Web ACL上でAWSが提供するマネージドルールが適用されていない」というFindingに関しては対応不要、とステータスを変更することで、全体的なFindingsへの対応状況を正しく管理できると思われます。

なお、Findingsに対して [Suppression] というステータスを有効化すると、Dashboard画面の [Findings count] でもカウントが減ります。

6. Remediation recommendationsについて

Remediation recommendationsは、リソースの詳細画面などで、Findingsに対して記載される推奨される対応方法です。

例えば、先ほどの例であげた「Web ACL上でAWSが提供するマネージドルールが適用されていない」というFindingについては、Web ACLを作成し、AWSが提供するマネージドルール(AWSManagedRulesAmazonIpReputationListやAWSManagedRulesCommonRuleSetなど)をアタッチするといった手順が詳細に記載されています。上記のように、別の手段ですでに対応がされており、このFindingは対応不要と判断された場合には、 [Suppress] ボタンをクリックして対応完了となるかと思います。

しかしながら、Findingの内容によっては他に対策がされていないこともあるかと思います。また、記載されている方法で対応することで、現状のシステム的にも影響がないといった場合には、この推奨される方法に応じて、適宜対策をしたほうが良いでしょう。

7. おわりに

Network Security Directorでは、現状の設定状況や、セキュリティ面で不足している設定はないか、詳細な修正方法も含めて閲覧ができる部分が便利だと思います。

その反面、現状の設定状況を把握していないと、対応が必要かどうかの判断は難しい場面もありそうです。

また、本機能は現在プレビューですので、今後、画面や仕組みも大きく可能性も考えられます。現状はこの機能を用いることによる追加費用も発生しませんが、将来的にはスキャンやリソース数などで変わってくるかもしれません。