目次

1. はじめに

a) Firewall(ファイアウォール)とは

Firewall(ファイアウォール)とは、IT業界では「ここから先に出したくない通信、あるいはここには入ってほしくない通信を遮断するシステム」のことを指します。Firewallを日本語に直すと「防火壁」ですが、まさにコンピュータおよびネットワークにおける防火壁の役割を果たすものなのです。

多くの場合、FirewallはLANとWANの繋ぎ口や、別々のLAN同士の繋ぎ目など、内部環境と外部環境の境目に専用のアプライアンスを設置し、設定を行って利用されます。

一般的にFirewallの通信の遮断可否を決めるのは、IPアドレスとポート番号です。

ネットワーク上の特定のサーバへの通信を許可したり、逆に通信をできなくしたりするために使われることがほとんどです。

ちなみに、Firewallとよく混同されがちなワードとして、「WAF(Web Application Firewall)」「IPS(Intrusion Prevention System)」があります。

それらの違いについて、次から解説していきます。

b) WAF(Web Application Firewall)とは

WAF(Web Application Firewall)は、Webアプリケーションに特化したFirewallです。従来のFirewallは、通信の遮断の可否を決める手段としてIPアドレスやポート番号が使われていました。

しかしインターネット技術が進化し、誰もがアクセスできるようになる時代を迎えるにあたり、サイバー攻撃への万全な対策が求められるようになりました。

そこで、IPアドレスやポート番号よりも上位の階層であるアプリケーション層を保護するWAFのニーズが高まっていきました。

WAFはWebアプリケーションにおける通信の中身をチェックし、不正な通信や通過させたくない通信を遮断することができます。

WAFを導入するメリットとしては、以下です。

- Webアプリケーションに改修不能な脆弱性が見つかった場合の防御策となる

- Webアプリケーションの脆弱性が発見された場合、改修するまでのとりあえずの対処ができる

- 多様化するサイバー攻撃への対策ができる

もちろん、Webアプリケーションの技術は日々進化しているため、脆弱性や攻撃に対する完璧な対策にはなりません。

しかし、WAFを設置しておくことでWebアプリケーションのセキュリティ対策として念には念を入れておくことができるのです。

特にWebサーバを運用しているユーザーにとってはWAFの存在は必要不可欠と言っても過言ではないでしょう。

c) IPS(Intrusion Prevention System)とは

IPS(Intrusion Prevention System)とは、日本語に直すと「不正侵入防止システム」です。似たようなシステムにIDS(Intrusion Detection System)というものがあり、通信を監視して不正な通信や攻撃と思われる通信がないかを随時監視します。

このIDSの場合は問題のありそうな通信を検知(Detection)するだけですが、さらに一歩踏み込んで防止(Prevention)まで行うのがIPSです。

IPSは、侵入防止の対象によって以下の2つに大別されます。

- NIPS(Network-based IPS):ネットワーク型IPS

→ネットワークの境界に設置され、そこを通過する通信を監視・防御の対象とする - HIPS(Host-based IPS):ホスト型IPS

→サーバ等のコンピュータに配置され、そのサーバが送受信する通信を監視・防御の対象とする

NIPSは個別のサーバやコンピュータに導入する必要がなく、ネットワーク全体を監視できるのがメリットです。

対してHIPSは、OSレベルの攻撃やソフトウェアの脆弱性を防御する、変更・更新させたくないファイルを監視し変更を防止するなど、コンピュータ上の設定部分にまで踏み込んで監視対象とできるのがメリットです。

IPSに求める要件に応じて、上記2つのどちらが適切かを検討のうえ導入することが重要です。

2. Firewall, WAF, IPSの違いは?初心者にもわかりやすく解説

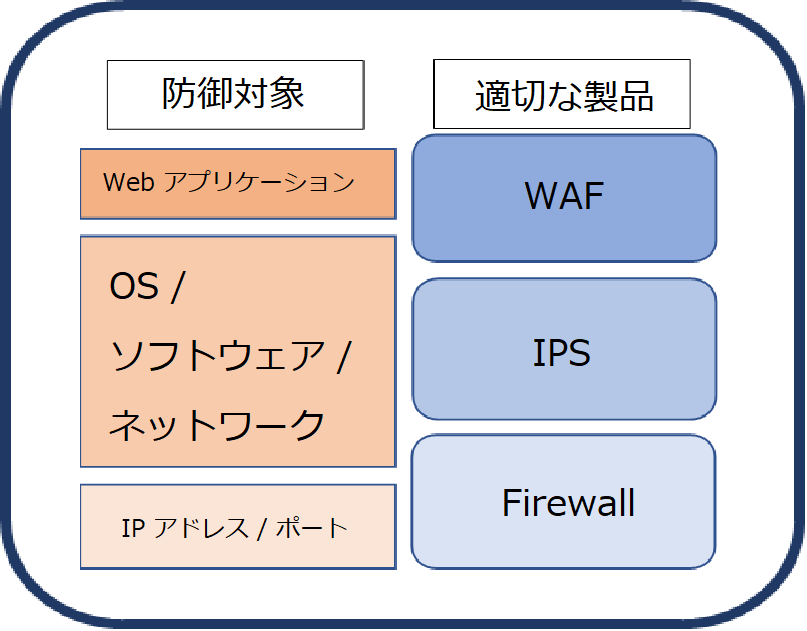

ここまでFirewall、WAF、IPSとは何かを説明しましたが、まだそれぞれの違いがよくわからない…という方もいらっしゃるかと思います。どれも通信を通過または遮断させるシステムですが、大まかに言うと違いは「防御するレイヤーの違い」です。

- Firewall:通信をIPアドレスやポート番号で見て通過・遮断を判断する

- WAF:Webアプリケーション層の通信の中身を見て通過・遮断を判断する

- IPS:OSやネットワークを行き来する通信を監視し、不正な通信や変更を防御する

さらに詳しく説明するために、次の章からこの3つの違いについてよくある疑問をQ&A方式でお答えしていきます。

a) Firewall・WAF・IPS、それぞれどんな時に必要?

Firewallは、IPアドレスやポート番号をベースに通信の可否を判断するシステムです。したがって、ネットワークにおいてこのサーバやポートにはアクセスさせたくないとか、このサーバだけにしかアクセスできないようにしたいなどのニーズに対応するものです。

FirewallはLANとWANの境目や、LAN同士の繋ぎ目などに設置される場合が多いです。

対して、WAFはWebアプリケーションの防御がメインの目的になります。

Webアプリケーションの場合、IPアドレスやポート番号ベースでの通信制御ではサイバー攻撃を防げない場合もあります。

例えば、Webサーバの場合はIPアドレスおよびポート番号(多くの場合80番や443番)のアクセスは許可されています。

しかし、SQLインジェクションやクロスサイトスクリプティングなど、Webフォームなどを利用した特定の文字列の挿入による攻撃は、Webサーバへのアクセスが可能である以上防ぐことはできません。

そのような攻撃に対して効果を発揮するのがWAFです。

WAFの場合はWebアプリケーションの中身までチェックしているので、上記のような攻撃と思われる通信を検知し、ブロックすることができます。

Webサーバを運用しているユーザーであれば、ぜひとも導入を検討していただきたいシステムです。

そして、IPSはもっと幅広い意味でのネットワーク上の不正と思われる通信の防御に対応したシステムです。

WAFの得意分野はあくまでもWebアプリケーション部分に限られるため、OSやネットワーク、ソフトウェアの防御まではできません。

例えば、DDoSや特定のソフトウェアの脆弱性をついた攻撃などはIPSの方が得意です。

しかも、ネットワーク型あるいはホスト型と、防御を行いたい対象に合わせて選ぶことができます。

b) Firewall・WAF・IPS、どれか一つを導入するだけではダメ?

Firewall・WAF・IPSは、以下のようにそれぞれ得意とする階層が違います。

したがって、どれか一つを導入すれば安心というわけではありません。

例えばFirewallを導入しただけではWebアプリケーションの防御は完全にはできませんし、WAFを導入しただけではOSそのものに対する攻撃を検知できません。

システム上にどんな防御を必要とするサーバがいくつ存在するのかを把握したうえで適切な防御手段を導入しましょう。

3. まとめ

本ブログには、Firewall・WAF・IPSの違いについて解説しました。上記3つは、いずれも侵入させたくない通信を防御するという目的は共通していますが、具体的にシステム上のどの部分を守るのかで必要とされる装置が異なります。

導入前に要件をしっかり羅列したうえで、適切なものを選定しましょう。